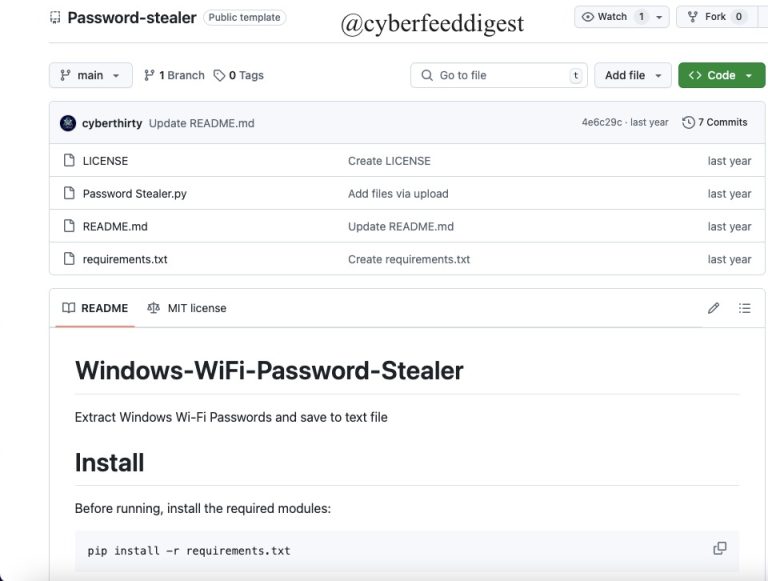

Săptămâna asta am dat peste un repo pe GitHub, numit Windows-WiFi-Password-Stealer. . Practic, e vorba despre un script scris în Python care, prin comenzi anumite comenzi (cum ar fi netsh wlan show profile și netsh wlan export profile), poate să extragă parolele Wi-Fi stocate pe PC-ul tău.

Autorul susține că scriptul este doar în scop educațional, însă să recunoaștem: riscul de a fi folosit în scopuri rău intenționate e destul de mare. Fișierele XML generate de aceste comenzi conțin, printre altele, și parola în clar (PSK) pentru fiecare rețea la care te-ai conectat vreodată. Scriptul preia rapid acele fișiere, salvează datele pe care le dorește și apoi șterge urmele, făcând ca totul să pară inofensiv.

Partea cea mai îngrijorătoare e că oricine poate să descarce acest repo, să-și instaleze dependințele și să transforme scriptul într-un executabil, folosind unelte precum PyInstaller. Deci nici măcar nu trebuie să fii vreun mare programator ca să pui mâna pe parolele Wi-Fi ale cuiva.

Ca să te protejezi, e bine să schimbi periodic parolele de Wi-Fi și să folosești, acolo unde e posibil, metode mai avansate de autentificare (de exemplu, WPA2 Enterprise sau chiar WPA3). În plus, dacă ai posibilitatea să activezi autentificarea multi-factor pentru rețeaua ta wireless, ar fi excelent. Deși în multe situații n-ai de ales decât să folosești o parolă, e important să o faci cât mai puternică și să nu o reutilizezi în alte locuri.

Din păcate, apariția unor astfel de instrumente arată că nu putem ignora securitatea doar pentru că Windows ne ascunde parolele în Credential Manager. În realitate, totul se reduce la vigilență: fii atent ce software rulezi, ce fișiere descarci și, mai ales, pe ce linkuri dai click. Cu puțină prudență, îți poți menține rețeaua în siguranță și-ți poți păstra parolele doar pentru tine.